El Congreso aprobó un proyecto de ley que modifica el Código Penal para incorporar los delitos que violen la protección de la información y de los datos.

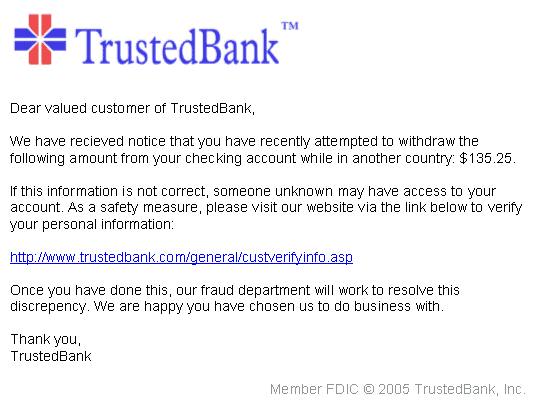

Veintidós años después de que Estados Unidos adoptó el Acta de Fraude y Abuso Computacional, y siete años después de que Europa firmó el Convenio de Cibercriminalidad, Colombia está ad portas de contar con una legislación para combatir los delitos informáticos. La plenaria del Senado de la República aprobó esta semana, en último debate, un proyecto de ley que modifica el Código Penal con el fin de crear una nueva serie de delitos en torno a la violación de la confidencialidad, la integridad y la disponibilidad de los datos y de los sistemas informáticos. De acuerdo con los gestores de la iniciativa, los ajustes realizados a la regulación permitirán que "el ordenamiento colombiano se sume a las políticas penales globalizadas en materia del combate frontal contra la llamada criminalidad en el ciberespacio y le brinde herramientas a la comunidad internacional para la persecución de estos flagelos". El proyecto, que hoy pasará a conciliación y en los próximos días a sanción presidencial, establece penas de prisión de 4 a 8 años para los delincuentes informáticos y multas de 100 a 1.000 salarios mínimos mensuales, es decir de 46,1 a 461,5 millones de pesos. Entre las conductas tipificadas como delito están el acceso abusivo a sistemas informáticos, la obstaculización ilegítima de sistemas computacionales o redes de telecomunicaciones, la interceptación de datos informáticos, el uso de software malicioso, la violación de datos personales y la suplantación de portales de Internet para capturar datos personales, entre otras. Para Sol Marina de la Rosa, vicepresidente jurídica de la ETB y quien participó en la elaboración del proyecto, con la aprobación del mismo se atiende la necesidad expresada por las autoridades y los jueces de contar con herramientas que permitan combatir estas prácticas ilegales. Hasta el momento, las personas que eran sorprendidas cometiendo este tipo de crímenes debían ser procesadas por delitos genéricos. La funcionaria agregó que aunque la ley es una herramienta muy importante, se deben realizar acciones adicionales para garantizar la seguridad de los cibernautas nacionales; por ejemplo, que los grandes operadores del sector aumenten sus inversiones para blindar sus redes informáticas. La aprobación de esta iniciativa, presentada por el representante Germán Varón, cobra mayor importancia si se tiene en cuenta el fuerte crecimiento que están experimentando negocios como la venta de computadores para el hogar y el acceso a Internet. Los cálculos del Ministerio de Comunicaciones señalan que gracias a la dinámica comercial observada entre los años 2006 y mediados del 2008, el país logró duplicar su penetración de computadores, al pasar de 4,6 a 9,5 equipos por cada 100 habitantes. En materia de Internet, las estadísticas más recientes de la Comisión de Regulación de Telecomunicaciones (CRT) señalan que en los primeros nueve meses del 2008 unas 570 mil personas suscribieron nuevos contratos de acceso a la Red, una cifra muy cercana a las 579.012 que hicieron lo propio en el 2007. Así las cosas, Colombia cerró el tercer trimestre del año con 1,96 millones de suscriptores de Internet (titulares de contratos de acceso), que equivaldrían a cerca de 15 millones de usuarios de la Red, es decir, el 15 por ciento de los navegantes de América Latina. Los nuevos delitos del Código Penal El proyecto de ley establece que estos crímenes tendrán penas de prisión de 4 a 8 años para los delincuentes informáticos y multas de 100 a 1.000 salarios mínimos mensuales, es decir de 46,1 a 461,5 millones de pesos. - Acceso abusivo a un sistema informático. Será sancionado quien sin autorización acceda a un sistema informático protegido o se mantenga dentro del mismo en contra de la voluntad de quien tenga el legítimo derecho a excluirlo. - Obstaculización ilegítima de sistema informático o red de telecomunicación. Se penalizará a quien impida u obstaculice el funcionamiento o el acceso normal a un sistema informático, a los datos informáticos allí contenidos, o a una red de telecomunicaciones. - Interceptación de datos informáticos. Bajo este delito serán castigadas las personas que, sin orden judicial previa, intercepten datos informáticos en su origen, destino o en el interior de un sistema informático, o las emisiones electromagnéticas provenientes de un sistema informático que los trasporte. - Daño informático. Se sancionará a quien, sin estar facultado para ello, destruya, dañe, borre, deteriore, altere o suprima datos informáticos, o un sistema de tratamiento de información o sus partes o componentes lógicos. - Uso de software malicioso. El proyecto de ley señala que serán castigadas las personas que, sin estar facultadas para ello, produzcan, trafiquen, adquieran, distribuyan, vendan, envíen, introduzcan o extraigan del territorio nacional software malicioso u otros programas de computación de efectos dañinos. - Violación de datos personales. Este delito cobijará a quienes, sin estar facultados para ello, con provecho propio o de un tercero, obtengan, compilen, sustraigan, ofrezcan, vendan, intercambien, envíen, compren, intercepten, divulguen, modifiquen o empleen códigos personales, datos personales contenidos en ficheros, archivos, bases de datos o medios semejantes. - Suplantación de sitios web para capturar datos personales. Será sancionado quien, con objeto ilícito y sin estar facultado para ello, diseñe, desarrolle, trafique, venda, ejecute, programe o envíe páginas electrónicas, enlaces o ventanas emergentes. También quien modifique el sistema de resolución de nombres de dominio, de tal manera que haga entrar al usuario a una IP diferente en la creencia de que acceda a su banco o a otro sitio personal o de confianza, siempre que la conducta no constituya delito sancionado con pena más grave. En este caso la pena se agravará de una tercera parte a la mitad, si para consumarlo el agente ha reclutado víctimas en la cadena del delito. Los riesgos en Internet son crecientes y cercanos Con más computadores y más conexiones a Internet en el país es evidente que la probabilidad de ser víctima de los ciberdelincuentes crece día tras día. Un estudio de la empresa de seguridad informática Symantec advierte que para ser víctima de los hackers y de sus amenazas de seguridad ya no es necesario visitar sitios inseguros en la Red, o dar clic en archivos adjuntos sospechosos del correo electrónico, pues los delincuentes están 'infiltrando' sitios web legítimos y los están utilizando como medio de distribución de software maligno que afecta los computadores empresariales y del hogar. Como si lo anterior fuera poco, esta empresa ha establecido que los fraudes en la Red dejaron de ser una actividad marginal para convertirse en una práctica organizada. Un reporte de Symantec sobre economía clandestina revela que el intercambio ilegal de datos financieros ya es un 'negocio formal' que mueve cerca de 5.300 millones de dólares al año. El dato más cotizado en este mercado negro es el de una cuenta bancaria (el número de cuenta y la clave correspondiente), por la que se puede llegar a pagar hasta 1.000 dólares, dependiendo de si es corporativa o si maneja un saldo alto. También se transan claves de correo electrónico (se pagan hasta 30 dólares), identidades de personas (hasta 25 dólares) y los códigos de seguridad de las tarjetas de crédito (hasta 25 dólares). Precisamente, los datos de las tarjetas de crédito son los que más se transan en este mercado irregular (31 por ciento). Esto se debe, según Symantec, a que son muy fáciles de obtener y de usar con propósitos fraudulentos. 461,5 millones de pesos es la multa máxima que impone el proyecto de ley sobre delitos informáticos